Tecnologia

Tecnologia

Agrega tu Comentarios al Final de la Pagina

Add your comments at the end of the page

Cómo hacer frente a Triada y los otros 850.000 programas maliciosos que amenazan a tu teléfono celular

La cifra es tres veces mayor al malware reportados por la empresa en 2014: 295.539.

Y entre las nuevas amenazas, le compañía reportó un troyano llamado Triada, cuyo objetivo son los dispositivos que utilizan el sistema operativo Android.

Dada su complejidad, los expertos lo comparan con malware diseñado para atacar Windows.

"Es sigiloso, modular, persistente y fue creado por ciberdelincuentes muy profesionales", señaló Kaspersky Lab en su página web.

"Los dispositivos que usan las versiones 4.4.4 y anteriores del Android OS están en gran riesgo", indicó.

De acuerdo con el informe de la empresa, cerca de la mitad de los 20 principales troyanos en 2015 eran programas maliciosos "con la habilidad de conseguir los derechos de acceso de superusuario".

Dichos derechos le dan a los hackers el privilegio de instalar aplicaciones y programas en el teléfono inteligente de una persona sin que ella lo sepa.

Existen 11 "familias troyanas móviles" que usan esos privilegios. "Tres de ellos –Ztorg, Gorpo y Leech– actúan en mutua cooperación".

En 2015, 94.344 usuarios únicos fueron atacados por un virus ransomware, un programa que se instala rápidamente en tu celular, bloquea el acceso al usuario como si secuestrara sus archivos. Solo puede recuperarlos si paga un rescate.

La cifra es cinco veces más que en 2014, cuando se reportaron 18.478, informó la empresa.

¿Qué hacer?

BBC Mundo consultó a varios expertos sobre qué podemos hacer para proteger nuestros teléfonos de ataques cibernéticos y les presentamos seis recomendaciones.

1. No trates de ser el superhacker

El experto en seguridad informática Luis Enrique Corredera recomienda no "rootear" los celulares. Se trata de un término conocido por los usuarios de Android y consiste en lograr acceder al sistema del teléfono para hacer cambios profundos.

La palabra hace alusión a "root", que en inglés significa raíz.

Para los usuarios de iOS el término de esta actividad se conoce como jailbreaking, que en inglés significa fuga.

Y es precisamente ese el primer consejo que Kaspersky Lab le ofreció a BBC Mundo cuando le preguntamos por maneras de cuidar los dispositivos móviles.

"Evite el 'jailbreaking' del teléfono", indicó Fabio Assolini, analista de seguridad de esa compañía.

"Su teléfono inteligente pasa a ser un objetivo más grande para los agentes maliciosos cuando usted lo 'hackea' para descargar aplicaciones de otros sistemas operativos o cambiar de compañías de telefonía móvil", añadió.

2. Piensa mal y acertarás

La medida en la que los expertos coinciden puede sonar un poco básica pero bien vale recordarla: sentido común. Aunque se podría ir un poco más allá: piensa mal.

Frena tu dedo antes de hacer clic en una ventana que, por ejemplo, pide acceso a la configuración de su celular o invita a instalar un programa.

Para Corredera, es clave que "cuando naveguemos no descarguemos aplicaciones que conseguimos fuera de las tiendas oficiales o la fuentes confiables ni reaccionemos apresuradamente a mensajes que simulan ser el anuncio de un antivirus que supuestamente ha detectado un problema y nos pide hacer un análisis".

El fundador de la compañía de seguridad digital Flag Solutions aconseja que los usuarios no desactiven una opción que en Android se conoce como "Verificar aplicaciones", esa función analiza todas las aplicaciones antes y después de instalarlas para evitar que se instale un software malicioso.

"Se supone que las aplicaciones pasan por controles de seguridad estrictos. Si la aplicación es sospechosa, esa función lo detectará", indicó Corredera en conversación con BBC Mundo.

Kaspersky Lab también recomienda no abrir archivos adjuntos de correos electrónicos en su teléfono.

"Tal como el malware para computadoras, archivos adjuntos en móviles pueden contener programas maliciosos", señala la empresa.

Tampoco aconsejan hacer clic en enlaces de mensajes de texto que puedan ser spam, pues pueden conducirlos a sitios web maliciosos.

3. Instala un "doberman"

Así como a muchos de nosotros nos gustaría instalar tres cerraduras, dos rejas, alambre con púas y un perro doberman bien entrenado en la puerta de nuestras casas, haz lo mismo con tu celular.

Bloquee el acceso a su dispositivo móvil con una contraseña fuerte para evitar que personas no autorizadas tengan acceso a su lista de contactos, fotos personales, aplicaciones y correos electrónicos", indica Kaspersky Lab.

Instalar un programa antimalware también es importante.

4. Recuerda el refrán: "Quien no oye consejo no llega a viejo"

No se trata de que prestes atención a lo que dice todo el mundo o que hagas lo que la mayoría, pero no está de más leer opiniones de otros cibernautas.

El ingeniero en Sistemas Antonio Navas, quien tiene amplia experiencia en desarrollo de aplicaciones móviles, cree que a la hora de descargar hay que cerciorarse de que sean apps conocidas.

"Que sean aplicaciones que tengan muchas reviews y que las usen muchísimos usuarios. Hay que tener cuidado especialmente con juegos o aplicaciones que prometen bloquear, por ejemplo, anuncios publicitarios", le indicó a BBC Mundo.

"Si realmente quieren instalar aplicaciones que no son muy conocidas, es imprescindible revisar los permisos que la app necesita y si alguno le suena raro, es mejor no instalarla", señaló el director de ingeniería de Duolingo.

5. Imagina que estás frente a tu computadora

Muchas son las medidas de seguridad que implementamos para proteger nuestras computadoras personales.

De hecho, varias de ellas las podemos usar para cuidar nuestros celulares.

"Tenga mucho cuidado con posibles sitios de phishing durante el uso de su navegador móvil", señala Assolini a BBC Mundo.

Si puede, tecleé directamente la dirección del sitio en internet que quiere visitar.

"Si hace clic en un enlace hacia una nueva página, compruebe el URL para asegurarse de que no ha sido redirigido a un sitio desconocido".

Otro consejo es guardar tantas copias como quiera de lo que tiene en su celular. Por ejemplo, guarde con regularidad sus fotos, videos y otros contenidos que son muy importantes para usted en discos externos o memorias externas.

Kaspersky Lab también sugiere activar la opción de borrado remoto.

"El problema más común que afecta a los usuarios de móviles es la pérdida física de su teléfono... desde olvidarlo en la parte posterior de un taxi hasta el robo de este", dice Assolini. "Limpiando la memoria prevendrá que ladrones accedan a la información personal en el teléfono".

6. Y como haces en la calle, voltea a ver quién te sigue

Aunque físicamente nadie está detrás de usted, en la jungla de internet muchas personas pueden ver lo que usted hace con su celular.

Por eso, la empresa recomienda apagar la función de bluetooth cuando no la esté utilizando.

"Cualquier persona con un teléfono con bluetooth puede espiar fácilmente su actividad en el teléfono, las llamadas que realice, y los mensajes de texto que envíe. Además, no acepte mensajes enviados vía Bluetooth de números de teléfonos extraños.

Y evitar las redes Wi-Fi públicas, pues "la información que se transmite a través de estas redes no seguras puede ser interceptada por los cibercriminales. Esto puede incluir su número de cuenta bancaria o tarjeta de crédito", indicó la compañía dedicada a la seguridad informática.

Las curiosas coincidencias que hacen sospechar que tu teléfono te puede estar escuchando

Estaba planchando cuando mi madre vino a decirme que un amigo de la familia había muerto en un accidente de tráfico en Tailandia.

Mi teléfono estaba en la mesa detrás de mí.

Poco después, cuando utilicé el motor de búsqueda, en el texto sugerido por el buscador apareció el nombre de nuestro amigo y las palabras, "accidente de moto, Tailandia" e incluso el año.

Me sobresalté porque estaba seguro de que no había usado mi teléfono en el momento de la conversación.

¿Empecé a mirar los detalles después y luego lo olvidé? O, ¿estaba mi teléfono escuchando?

Casi cada vez que menciono mi caso a otras personas estas tienen una historia similar, basada principalmente en publicidad.

Una amiga se quejó a su novio sobre una migraña, que sufría por primera vez, y al día siguiente se encontró que un grupo de apoyo para la migraña la estaba siguiendo en Twitter.

Otra persona tuvo una charla en profundidad con su hermana acerca de un tema de impuestos, y al día siguiente le apareció un anuncio en Facebook sobre expertos fiscales que ofrecen asesoramiento sobre esta cuestión exacta.

Muchos dijeron que estaban discutiendo determinados productos o destinos de vacaciones para después encontrarse con publicidad sobre el mismo tema.

El sitio web de marcadores sociales, Reddit, está lleno de historias similares.

Un reportero mencionó como un colega masculino se encontró anuncios en línea sobre toallas sanitarias después de discutir con su esposa sobre menstruaciones en el coche.

Pero, seguramente si el micrófono se activa y el teléfono está enviando los datos, la duración de la batería sería aún peor de lo que es ahora y el uso de datos individuales se dispararía.

Desafío tecnológico

Reté al experto en seguridad cibernética Ken Munro y a su colega David Lodge de Pen Test Partners para ver si es físicamente posible que una aplicación espíe de esta manera.

¿Es posible que algo pueda "escuchar" sin que sea obvio?, les preguntamos.

"En un primer momento, no estaba convencido, todo parecía un poco anecdótico", admitió Munro.

Sin embargo, para nuestra sorpresa, la respuesta fue un sí rotundo.

Crearon una aplicación prototipo, y se pusieron a hablar en las proximidades del teléfono y vieron que sus palabras aparecían en una pantalla de ordenador portátil situada cerca.

"Todo lo que hicimos fue utilizar la funcionalidad existente de Google Android. Lo elegimos porque era un poco más fácil para nosotros desarrollarlo", dijo Munro.

"Nos dimos permiso para usar el micrófono del teléfono, configuramos un servidor de escucha en internet, y todo lo que el micrófono oyó en ese teléfono, dondequiera que estuviera en el mundo, llegó a nosotros, lo que nos permitiría enviar de vuelta anuncios personalizados".

Nos llevó dos días organizar todo el asunto.

No era perfecto, pero funcionaba prácticamente en tiempo real y sin duda era capaz de identificar la mayoría de las palabras clave.

La descarga de la batería durante nuestros experimentos fue mínima y, mediante Wi-Fi, no afectó a ningún plan de datos.

"Reutilizamos una gran cantidad de código que ya está ahí fuera", dijo David Lodge.

"Ciertamente, el usuario no se daría cuenta de lo que estaba sucediendo. Es bastante fácil de crear".

"No soy tan escéptico ahora", dijo Ken Munro.

"Hemos demostrado que se puede hacer, funciona, lo hemos hecho. ¿Ocurre? Probablemente".

Google responde

Las principales firmas tecnológicas, sin embargo, rechazaron absolutamente tal idea.

Google dijo que "categóricamente" no utiliza lo que llama "expresiones" –los sonidos de fondo antes de que una persona dice: "OK Google" para activar el reconocimiento de voz– para la publicidad o cualquier otro propósito.

También dijo que no comparte audio adquirido de esa manera con terceros.

Sus capacidades de escucha sólo se extienden a la activación de sus servicios de voz, dijo un portavoz.

Igualmente, se indica en su política de contenido para los desarrolladores de aplicaciones que las aplicaciones no deben recoger información sin el conocimiento del usuario.

Las aplicaciones que se demuestra que violan esta política son retiradas de la tienda de Google Play.

Facebook también dijo a la BBC que no permite a las marcas de publicidad utilizar datos del micrófono y nunca comparte datos con terceros sin su consentimiento.

Dijo que los anuncios de Facebook se basan únicamente en torno a la información compartida por los miembros de la red social y sus hábitos de navegación en otros lugares.

Otras grandes compañías tecnológicas también han negado el uso de la técnica.

Coincidencia

Por supuesto, también hay una explicación más matemática: la posibilidad de que en realidad no hay conexión alguna entre lo que decimos y lo que vemos.

David Hand, profesor de Matemáticas del Imperial College de Londres, escribió un libro titulado "El Principio de la Improbabilidad", en el que sostenía que los acontecimientos aparentemente extraordinarios ocurren todo el tiempo.

Estamos evolutivamente entrenados para buscar explicaciones", dijo a la BBC.

"Si vemos una señal que está asociada con un depredador huímos para sobrevivir".

"En esta situación es lo mismo. Se produce esta aparente coincidencia y creemos que tiene que haber una explicación, no puede ser casualidad. Pero hay muchas oportunidades para que la coincidencia se produzca".

"Si se toma algo que tiene una pequeña posibilidad de que se produzca y se le da suficientes oportunidades para que se produzca es inevitable que suceda".

La gente está generalmente más alerta a las cosas que actualmente les mantiene ocupados tales como conversaciones recientes o grandes decisiones como la compra de un coche o la elección de un día de fiesta, añadió.

Así que de repente ese tipo de mensajes se destacan más cuando pueden haber estado en el fondo todo el tiempo.

Hermoso

Hand no es inmune a la tentación de la coincidencia.

Cuando su libro se publicó, otro autor publicó un título muy similar al mismo tiempo.

El autor de la "Autoridad de la Coincidencia", John Ferretero, comparte la misma fecha de cumpleaños que Hand y trabaja en la misma universidad que su esposa.

"Este tipo de cosas suceden", dijo.

"Sólo porque entiendo por qué sucedió no por ello es menos hermoso".

Trucos para resolver 4 dolores de cabeza del teléfono celular

Pero a pesar de su naturaleza tecnológica, el cuidado de un teléfono no viene sin sus responsabilidades: si los perros se enferman, tienen hambre y hay que sacarlos a pasear, los teléfonos móviles se quedan sin batería, se les rompe el cable del cargador, se les atiborra la memoria y comen datos como si no hubiera mañana.

En BBC Mundo recogimos algunos de los trucos para resolver los dolores de cabeza más comunes asociados al uso -y abuso- del teléfono móvil.

Cuidando el cable

Este primer truco está dirigido a los usuarios de iPhones, cuyos cables de cargador parecen particularmente vulnerables a las roturas y quebraduras, pero bien podría a aplicar a los usuarios de otras marcas y modelos.

No hay nada que hacer: intentar reforzar el cable de marras es la única solución.

Te contamos los diferentes métodos caseros, que van de enrrollarle un resorte de bolígrafo hasta el tradicional papel pegado con cinta plástica. Y te hablamos de la solución comercial: tan simple como comprarse uno ya refozado

Esto, más dos medidas de sentido común -guardar el cable en la forma correcta y no estirarlo- deberían mantenerte a salvo de cables dañados. Al menos por un tiempo.

Exprimiendo la batería

2015 es otro año que se va sin que las grandes compañías tecnológicas resuelvan el eterno problema del almacenamiento de energía en general y de las baterías de los teléfonos en particular.

Unos modelos son más rendidores que otros, pero más temprano que tarde todos piden que los enchufen.

¿Qué puede hacerse en esa hora menguada en el que vas a quedarte sin batería y conectarte a una toma de corriente simplemente no es posible?

Liberando memoria

En esos pequeños aparatos simplemente queremos llevarlo todo.

Fotos, mensajes, documentos, videos, juegos... Y antes de que nos demos cuenta, los batimos frustrados, porque no admiten más información.

¿Cómo abrir espacio en la apretujada memoria del móvil?

Como todo en la vida, es cuestión de prioridades. Aquello que necesitas menos (¿mensajes viejos?, ¿fotos de tu ex?) es lo primero en la lista a ser borrado, seguido muy de cerca por las aplicaciones que no usas, las películas que no ves y los libros que no lees.

Te contamos cuáles son los settings correctos para deshacerse de los mensajes viejos de manera automática, por ejemplo.

Y también te hablamos de la nube como una alternativa para guardar aquello de lo que simplemente no te puedes librar... sin soltar una lagrimita.

Sacando el mejor provecho de tu plan de datos

Por último, te dimos unos consejos para poner a rendir tu plan de datos.

La primera advertencia está en vigilar las descargas automáticas. Los videos y fotos que entran sin que nadie les haya dado la luz verde para bajar a tu teléfono pueden terminar comiéndose unos buenos megas.

Así que es hora de desactivar esas descargas y reproducciones en aplicaciones como Whatsapp y redes sociales como Facebook.

En la misma línea, te sugerimos apagar las notificaciones innecesarias y te recomendamos usar la opción de "reducir uso de datos" para el navegador Chrome, disponible en los celulares con sistema Android.

Pero también abordamos la que quizás se la principal máxima del ahorro de datos: nunca -nunca- actualizar nada si estás fuera de una red wifi. Lo que implica, una vez más, desactivar cualquier posibilidad de que el proceso inicie automáticamente.

¿Cuáles son los teléfonos que ya no podrán contar con WhatsApp?

La compañía indicó que la decisión se debe a su estrategia de enfocarse "en plataformas de móviles que la gran mayoría de la gente usa".

El servicio, que pertenece a Facebook, ya no estará disponible en los viejos sistemas a partir de diciembre de 2016.

La mayoría de los sistemas operativos que perderán WhatsApp ya no son instalados en los nuevos teléfonos ni actualizados por sus compañías.

La excepción es Blackberry 10, lanzado en enero de 2013, que todavía es desarrollado por Blackberry.

El "10" sigue

Blackberry firma incluso anunció que planeaba "una versión 10.3.4 con mayores dispositivos de seguridad" para fines de año.

Sin embargo, este sistema operativo no ha logrado captar la atención de los usuarios de teléfonos y actualmente ocupa una franja menor del 1% del mercado.

Cuando la compañía lanzó su teléfono inteligente con el sistema Android hubo especulaciones de que Blackberry 10 iba a caer en desgracia.

Pero la firma fue muy clara al respecto: "No abandonaremos a nuestros leales clientes que contribuyeron a nuestro éxito".

Con nombre y apellido

La lista completa de los sistemas a los que WhatsApp abandona es la siguiente;

- Android 2.1 y Android 2.2

- Blackberry OS 7 y todos los previos a ese modelo

- Nokia Symbian S6

- Windows Phone 7.1

"Aunque esos teléfono móviles han sido una parte importante de nuestra historia, no ofrecen la clase de capacidades que necesitamos para expandir las facetas de nuestra aplicación en el futuro", indicó WhatsApp en un blog.

El servicio de mensajería instantánea recordó que cuando comenzó a funcionar en 2009, "aproximadamente el 70% de los smartphones que se vendían en ese tiempo tenían sistemas operativos de BlackBerry y Nokia".

Pero hoy los sistemas ofrecidos por Google, Apple y Microsoft constituyen el 99,5% de las ventas.

Android o iOS: ¿qué sistema operativo para celulares es más seguro?

Google y Apple, propietarias de ambos, han visto cómo los ciberdelincuentes encuentran resquicios en sus sistemas.

A finales de septiembre, la empresa que fabrica los iPhones tuvo que reconocer que un grupo de hackers chinos perpetraron el mayor ataque sufrido por IOS en su historia, infectando con virus a al menos 60 aplicaciones de su App Store.

Y unos meses antes, salió a la luz el mayor fallo de seguridad detectado en Android, que afectaba a un 95% de sus usuarios. Se trataba de una vulnerabilidad, descubierta por la firma de seguridad Zimperium, que habría permitido a cualquier hacker adentrarse en el teléfono sin necesidad de que el usuario hiciese nada ni se descargase ninguna app.

Entonces, ¿cuál de los dos es más seguro?

La respuesta no es rotunda. Ambos tienen ventajas e inconvenientes, según muestra un reciente informe comparativo realizado por la compañía de seguridad y antivirus Panda Security.

Para saber cuál es el más seguro para ti dependerá del tipo de uso que le des al teléfono.

Ventajas e inconvenientes de iOS

El sistema iOS tiene la ventaja de que es un sistema cerrado, más seguro en principio, ya que "Apple ejerce un especial control sobre el trabajo de los desarrolladores de aplicaciones", explican los expertos de Panda.

La App Store tiene diferentes mecanismos para verificar las herramientas de las apps y su origen. Aunque ello, como se ha visto, no le haga invulnerable.

Además tiene la ventaja de que los datos que se guardan en las notas, recordatorios, contactos y calendario "cuentan con una capa extra de cifrado".

Sin embargo, el informe pone "un aprobado raspado" a las cuestiones de privacidad.

Allí se alerta de que en muchas ocasiones se han desvelado la existencia de vulnerabilidades, "puertas traseras" en sus dispositivos y ataques a las cuentas ID.

Ventajas e inconvenientes de Android

Android siempre ha estado en el punto de mira de los ciberdelincuentes porque tiene muchos más usuarios que iOS, y por tanto tienen más posibilidades de tener éxito en sus ataques.

Sin embargo, Panda Security asegura que los desarrolladores de Android utilizan el lenguaje de programación C++, "más complejo que los surgidos posteriormente y, por tanto, más difícil de modificar por parte de los criminales".

Su principal problema lo tiene en la Play Store, su tienda de apps. El nivel de exigencia para evitar herramientas de origen desconocido es menor y el sistema operativo no da la menor señal de incertidumbres.

El código de sus apps, en lenguaje Java, resulta fácilmente modificable por los criminales, señala el informe.

Pero si para adquirir aplicaciones es menos seguro que su rival, el sistema operativo muestra una gran fortaleza a la hora de realizar pagos seguros a través del celular, apuntan.

La clave está en el uso de la tecnología HCE (Host Card Emulation).

Funciona a través de una app que ofrecen los bancos y que se descarga en el celular.

Cuando realizas un pago, la herramienta envía la información del usuario "a través de estándares seguros" instalados en los chips NFC del dispositivo.

Parece, pues, que es imposible estar 100% seguro cuando utilizas el teléfono e internet.

En este sentido, el informe sostiene que, pese a las fortalezas y debilidades de los sistemas, es muy importante que el usuario utilice contraseñas seguras, que las cambie a menudo y que tenga precaución con las descargas.

Bloodhound: así es el auto más rápido que un avión de combate

La nueva máquina comenzará a correr el año que viene en una pista especial que se ha preparado en Sudáfrica.

En un primer momento se pretende que alcance 1.287 km/h. Pero el objetivo final es lograr llegar a 1.609 km/h.

"Mil seiscientos nueve kilómetros por hora al nivel del suelo es más rápido que lo que cualquier avión de combate con motor a reacción haya viajado alguna vez en la historia, por lo que van a presentarse algunos desafíos serios", dijo Andy Green, la persona que conducirá el Bloodhound.

Pero el vehículo todavía no está terminado. Aún tiene que recibir el cohete - una de las tres unidades de propulsión del coche. También le falta un número de piezas aerodinámicas pequeñas, como alerones y frenos de aire.

"Es increíble verlo así, casi listo para competir", dijo el ingeniero jefe Mark Chapman.

Últimas pruebas

En estos momentos el Bloodhound es exhibido durante algunos días en Londres.

Una vez que la exposición haya terminado, será llevado de regreso a su cuartel general de diseño en Bristol a la espera de la integración de los componentes pendientes.

Para llegar a los 1.609 km/h, el vehículo tendrá que producir alrededor de 21 toneladas de fuerza.

Esto se logrará con un motor Rolls-Royce EJ200 de tres propulsores procedente de un avión de combate Eurofighter Typhoon, que trabajará en tándem con un cohete híbrido de la compañía noruega Nammo.

La tercera unidad de propulsión en el Bloodhound es un motor turbo de 8 cilindros de Jaguar.

Y si hay alguna incertidumbre técnica tiene que ver con el sistema de bombeo y el cohete.

"Estamos trabajando para tener las completadas las pruebas del sistema de bombeo para Navidad de este año, y luego iremos a Noruega. Queremos iniciar las pruebas del cohete en enero o febrero", dijo Chapman.

Suponiendo que todo vaya bien, el Boloodhound realizará algunas pruebas de baja velocidad a lo largo de la pista del aeropuerto de Newquay en Cornwall, utilizando sólo el motor Eurofighter.

Esto permitirá a los ingenieros comprobar todos los sistemas eléctricos de control y software.

Después todo se concentrará en Sudáfrica donde el desierto de Hakskeen Pan ha sido el lugar elegido para tratar de batir el actual récord logrado también por Green en 1997.

El problema que hace que Windows 10 se reinicie una y otra vez

Una de las primeras grandes actualizaciones del programa bloquea las computadoras de una parte de los usuarios.

La actualización recibe el nombre de KB3081424 y aporta varias mejoras de seguridad.

Muchos usuarios, sin embargo, explicaron que cuando su computadora empieza a hacer esta actualización, inmediatamente se queda bloqueada.

La situación se agrava por uno de los problemas del Windows 10 que ya fue criticado por expertos y usuarios: las actualizaciones automáticas que no se pueden desactivar.

En versiones anteriores de Windows se podían rechazar las actualizaciones, o se podía decidir instalarlas manualmente.

Con la nueva versión, se instalan obligatoriamente.

Aunque el objetivo es precisamente proteger a los usuarios para que cuenten siempre con las últimas actualizaciones de seguridad, este es el primer ejemplo de las potenciales complicaciones que presenta.

Al no poder rechazar la actualización defectuosa forzada por el Windows 10, los usuarios no tienen forma de evitar que la computadora entre en un bucle eterno.

Cuando la actualización no logra instalarse, y la computadora se reinicia, Windows 10 vuelve a intentar instalar la actualización.

Entonces la computadora se vuelve a bloquear y vuelve a reiniciarse. Y así indefinidamente.

¿Arriesgarse o esperar?

Descarga, reinicia para instalar. Llega al 30% y reinicia. Llega al 59% y reinicia. Llega al 59% de nuevo y luego dice que algo falló así que desintala la actualización...Pasa todas y cada una de las veces", escribió un usuario en un foro de Microsoft.

La causa del problema, según un artículo publicado en la revista Forbes, es una entrada defectuosa en el Registro, la base de datos visible y editable de todos los ajustes, instalaciones y funcionamiento del sistema operativo.

Forbes sugiere una solución que implica eliminar esa entrada, lo cual parece que permite que se instale correctamente la actualización, pero es una solución que implica que el usuario edite manualmente una parte fundamental del sistema operativo.

Esto puede causar enormes problemas si no se hace bien, por lo que sólo se recomienda como solución para las personas que saben cómo manejarse con la computadora.

Cómo tu forma de teclear puede revelar tu identidad

Aunque te sorprenda, cada persona tiene una forma muy particular de escribir en un teclado.

Se puede identificar quién se esconde detrás de una pantalla a través del análisis de su manera de apretar las teclas.

En francés se llama "frappologie" (de "frapper", que significa golpear en francés) y, aunque en español tiene un nombre mucho menos atractivo (dinámica de tecleo o biometría de tecleo), sus resultados son sorprendentes.

Es una especie de grafología, pero del teclado.

La técnica se basa en analizar el tiempo durante el cual apretamos una tecla y el intervalo que pasa entre que presionamos una tecla y la siguiente, entre otras características de tecleo.

No es una disciplina nueva: en la Segunda Guerra Mundial, los servicios de inteligencia militar identificaban a distintos individuos por su forma de enviar mensajes en código morse, con capacidad de distinguir entre los que enviaban los aliados y los que enviaban los enemigos.

Sin embargo, en un contexto en el que la seguridad en las transacciones y los movimientos en internet es clave, las técnicas de reconocimiento son cada vez más importantes.

Una de las aplicaciones que tiene el estudio de la dinámica de tecleo es reducir al máximo el riesgo de que alguien nos robe la personalidad online.

"Un software que analice la forma de teclear de la persona reduce hasta un 94% la posibilidad de que alguien nos suplante en Internet, aunque conozca nuestra contraseña", le explica a BBC Mundo Christophe Rosenberg, investigador en la Escuela Nacional Superior de Ingenieros de Caen (Francia) y experto en esta especialidad.

La ventaja es que es una técnica "con muy bajo costo" que no requiere que el usuario se descargue nada, porque se puede insertar por defecto en las páginas web, dice Rosenberg.

La tecnología "ya se utiliza", dice Rosenberg, por ejemplo "para asegurar el monitor de lanzamiento de misiles en submarinos".

¿Hombre o mujer?

Pero además de hacer más segura nuestra actividad en internet, la técnica también permite construir un perfil del usuario.

Por ejemplo, las mujeres y los hombres tecleamos de forma distinta. ¿De qué manera?

Sí, lo han adivinado. Los hombres teclean "más rápido" y presionan durante menos tiempo cada tecla que las mujeres.

Rosenberg y su equipo de investigadores sólo necesitan cinco frases para adivinar el género del que escribe con una probabilidad de acierto "del 80%".

También es posible distinguir si alguien tiene más o menos de 30 años, según Rosenberg, o determinar si es zurdo o diestro.

Rosenberg cree que en cinco años serán capaces de conocer el estado emocional de una persona por su forma de teclear.

Seguridad

Aunque esta técnica tiene una capacidad evidente de aumentar la seguridad en Internet, algunas personas están preocupadas por el peligro de invasión de la intimidad que podría implicar.

Paul Moore, consultor en Seguridad de la información, escribe en su página que si alguien roba tu perfil biométrico, las consecuencias son "mucho más amplias y difíciles de mitigar" que en el caso de que alguien descubra tu contraseña

. "No puedes cambiar la forma en la que tecleas y, aunque lo hicieras, te volverán a hacer un perfil", explica.

"El problema es… ¿sabes si alguien está construyendo ya tu perfil?", se pregunta.

"Se rumorea que en Reino Unido los bancos la están probando para detectar y minimizar el riesgo de fraude. ¿Cuántas otras páginas la usan? ¿Te lo dirían si lo están haciendo?".

La supercomputadora más poderosa del mundo con la que EE.UU. quiere superar a China

Ese es el ordenador que quiere construir Estados Unidos antes de 2025, el más rápido del mundo, y para ello el presidente Barack Obama firmó este miércoles una orden ejecutiva.

La orden, titulada Creating a National Strategic Computing Initiative (Creación de una iniciativa nacional y estratégica de computación), permitirá unir en un solo organismo los esfuerzos de varios departamentos gubernamentales que llevan años investigando sobre la materia.

El nuevo ente tendrá la tarea de construir el primer sistema de cómputo a exaescala del mundo, un superordenador que pueda realizar 1.000 pentaflops, un trillón de cálculos por segundo.

Esa velocidad de procesamiento es 20 veces superior a la de la computadora más potente de la actualidad, una máquina china, y mil millones de veces superior al de un ordenador personal.

Y podría revolucionar campos tan variados como la biología molecular o la predicción meteorológica.

Los investigadores de una iniciativa de la Casa Blanca llamada Precision Medicine (Medicina de precisión) aseguran que esa velocidad de procesamiento podría ayudar a crear medicamentos personalizados.

Mientras, el Human Brain Project, una iniciativa de la Comisión Europea para investigar el cerebro humano, considera que permitiría desentrañar los secretos de ese campo.

"Carrera por el liderazgo con China"

En la actualidad Estados Unidos ya tiene supercomputadoras.

Es el país del mundo con más ordenadores de ese tipo, según la lista publicada este mes por TOP500, una organización que clasifica el rendimento de estas máquinas.

Las utiliza para un gran número de proyectos de investigación científica y de defensa.

Entre otros, los ingenieros aeroespaciales estadounidenses las usan para hacer modelos de aviones y armas, y los climatólogos para predecir el posible impacto de huracanes y los efectos a largo plazo del cambio climático.

Sin embargo, aunque EE.UU. es el país con más supercomputadoras, no posee la más rápida.

Ese supercomputador está en China, en el Centro de Computación Nacional, en Cantón, en el sur del país. Se llama Tianhe-2 y tiene una capacidad de procesamiento de 33,86 pentaflops, el doble de la máquina estadounidense más rápida, Titan.

Así, ante la última decisión de Estados Unidos, los expertos ven una clara competencia entre este país y Pekín por el liderazgo tecnológico.

"Estados Unidos se ha despertado y ha visto que si quiere mantenerse en la carrera (por el liderazgo en el campo de la tecnología) tiene que invertir", explicó Mark Parsons, del Parallel Computing Centre (EPCC) de Edimburgo, Escocia, a la BBC.

Aunque el país lleva años invirtiendo en ello. En 2012 la Administración Obama ya destinó US$126 millones para el desarrollo de la computación a exaescala, seis veces más que el año anterior.

"En el clavo, en términos de estrategia"

Por su parte, Richard Kenway, profesor de física matemática y subdirector de computación de alto rendimiento de la Universidad de Edimburgo cree que el plan de EE.UU. da "en el clavo" en términos de estrategia.

Da en el clavo al unir la ambición de desarrollar un nuevo hardware al de mejorar el Big Data (los sistemas informáticos basados en la acumulación a gran escala de datos y de los procedimientos usados para identificar patrones recurrentes dentro de esos datos)", señaló a la BBC.

Y al igual que los expertos del proyecto Precision Medicine de la Casa Blanca, Kenway insistió que la computadora podría ayudar a diseñar fármacos a la medida de cada paciente.

"Hoy las medicinas se diseñan para el humano promedio y funcionan bien para algunas personas, pero no para todas", dijo.

"El verdadero reto es diseñar fármacos para cada individuo, porque ya se puede conocer su genoma y su estilo de vida".

La supercomputadora también permitiría predecir el clima a largo plazo, señaló Parsons.

Y dará a Estados Unidos una capacidad de investigación mayor que la de cualquier país, incluida China.

Cómo mandar mensajes con tu celular cuando no hay cobertura ni internet

Y es que eres tan fan de la banda que querías estar lo más cerca posible del escenario. Pero cuando miras atrás, no encuentras ni una sola cara conocida.

Así que pruebas con WhatsApp. "¿Dónde están?", escribes en la aplicación de mensajería gratuita, pero no logras enviar el texto.

Y cuando intentas llamar, tampoco consigues tono. Las redes están sobrecargadas.

¿Qué hacer, entonces, para comunicarte con tus amigos?

No desesperes, estas cuatro opciones te sacarán del apuro.

SMS

Puedes probar a enviar un mensaje de texto convencional, un SMS.

Y es que, aunque no tengas conexión a internet, puede que sí tengas red GMS, el sistema global para las comunicaciones móviles (del inglés Global System for Mobile communications).

Los SMS no suelen tener un precio elevado y aunque no es la mejor opción para mantener una conversación larga, son útiles para contactar con alguien de urgencia.

Las más conocidas son la aplicación de Mensajes de Android y Hangouts, pero existen muchas otras opciones en Google Play, como Textra.

En esa línea, la empresa Navenetworks desarrolló el servicio EnviaSMS.

Con éste el destinatario podrá recibir el mensaje estando desconectado de internet. El único requisito es que tanto el emisor como el receptor tengan instalada la aplicación de EnviaSMS en su smartphone y que el emisor sí que esté conectado a internet vía wifi o datos.

Firechat

Ya se había utilizado durante protestas en Irán y en Taiwán, pero esta aplicación de la empresa estadounidense Open Garden se hizo conocida en las manifestaciones prodemocracia el año pasado en Hong Kong.

En septiembre, en apenas 24 horas 100.000 personas se descargaron la app en esa región administrativa especial de China.

Y es que encontraron en ella una manera de comunicarse cuando Instagram había sido bloqueado en China y que muchos más mensajes de lo habitual eran censurados en el sitio chino de microblogging Sina Weibo, similar a Twitter.

Firechat les permitía comunicarse entre sí incluso sin tener acceso a cobertura telefónica ni a internet.

La aplicación funciona gracias a otros móviles que sí están conectados a la red inalámbrica y que actúan como punto de acceso para el terminal que no lo está.

Después de instalar en ellos la aplicación, estos se conectan entre sí a través de la antena wifi que llevan incorporada, lo que permite que los mensajes se vayan expandiendo en cadena, saltando de un usuario a otro cercano.

MeshMe

Esta aplicación utiliza la misma tecnología que Firechat, y de ahí le viene el nombre: mesh networking o red inalámbrica en malla.

Y al igual que Firechat, sirve no solo para comunicarse en medio de manifestaciones o cuando existe censura en las redes sociales.

También resulta útil en festivales u otros eventos donde las redes habituales están sobrecargadas, así como en la montaña u otros lugares con escasa o nula cobertura.

MeshMe te permite comunicarte con otros usuarios cuando tu smartphone esté en modo avión, siempre que mantengas la conexión wifi y Bluetooth conectado.

Cada celular que tenga instalada la aplicación funcionará como un router, y pasará la información a otro aparato utilizando la vía más eficiente en ese momento.

Pero los propietarios de los teléfonos que estén siendo utilizados como nodo no podrán leer el texto a no ser que esté dirigido a ellos.

De acuerdo a compañía, un iPhone 6 con MeshMe debería ser capaz de transferir datos a una distancia entre 20 y 30 metros utilizando la señal wifi, y entre 10 y 15 metros usando Bluetooth.

goTenna

Esta opción no es una aplicación que puedes descargar en tu teléfono, sino un accesorio para móviles que hace las veces de antena.

Es un producto de una start-up neoyorquina del mismo nombre, una barra tamaño bolsillo con una correa para atarla a la mochila o colgarla del cinturón.

Como las apps anteriores, goTenna permite una comunicación punto por punto, pero siempre que los usuarios de los aparatos cuenten con el accesorio.

Lo que hace es crear una red de radio de baja frecuencia para iOS y Android.

No se puede esperar una comunicación con un ancho de banda extraordinario, pero la CEO de la compañía, Daniela Perdomo, dice que en horizontes abiertos puede enviar mensajes hasta a 80 metros de distancia.

Todas las comunicaciones son cifradas y cuenta con un sistema de reenvío constante, hasta asegurarse de que el mensaje ha llegado a su destinatario.

Tanto si optas por este accesorio como por cualquiera de las apps anteriores, será una forma más eficaz de encontrarte con tus amigos que esperar en la puerta del concierto hasta que el lugar se vacíe.

6 consejos sencillos para avanzar en tu profesión gracias a Facebook

Pero Facebook puede ser muy útil también para progresar profesionalmente, siempre que sepamos utilizarla bien y separar los dos ámbitos: el personal y el laboral.

Pensemos en toda esa gente que conocemos a lo largo de la vida y con la que nos gustaría estar en contacto pero que no son nuestros amigos y tampoco queremos que vean esas fotos de una noche un poco salida de tono.

O esos conocidos del trabajo con los que compartimos ideas, pero con los que no tenemos una relación estrecha.

Se puede maximizar el uso profesional de Facebook sin aburrir a tus amigos. BBC Mundo te da algunos consejos.

1. Busca una buena foto

Si queremos sacar el máximo partido profesional a Facebook, lo primero es encontrar buenas fotos de perfil y de portada.

Para la foto de perfil, asegúrate de que está bien enfocada (una obviedad, pero quizás no para todo el mundo) y de que la imagen que ofreces de ti mismo es adecuada.

Hay varias herramientas que puedes utilizar para encontrar una buena foto de portada si las que tienes en tu colección no te gustan, como Timeline cover banner, Covercanvas o Instacover.

2. Separa tu contenido personal y profesional

Una de las cosas más importantes que debes tener en cuenta si quieres separar tu ámbito de promoción profesional de tus relaciones de amistad es asegurarte de que tu información personal está protegida.

Para eso, puedes activar la opción de permitir que las personas se suscriban a tu perfil. Para hacerlo, tienes que ir a "Configuración" y activar la opción de "Seguir".

Si quieres, puedes estar en contacto con mucha gente sin perder privacidad.

Esto permitirá que la gente siga tus actualizaciones de estado públicas sin necesidad de que sean tus amigos en Facebook.

Si alguien te sigue en Facebook, no hace falta que tú le sigas. Es perfecto para los conocidos que solo podrán ver lo que escribes públicamente, pero nada más.

Y si tienes seguidores profesionales, publica algo de vez en cuando sobre tu empresa o tu vida laboral.

Si tu empresa cuelga fotos tuyas de eventos, permite que se vean en tu perfil. Así tus seguidores podrán saber algo más de ti.

3. Ajusta las opciones de privacidad

Si hay cosas que quieres compartir solo con amigos, asegúrate de que tus opciones de privacidad son las correctas.

Cada vez que publiques algo, puedes ordenar que solo tus amigos puedan verlo.

Para eso, tienes que elaborar listas de amigos para separarlos en grupos relevantes. De esta forma puedes asegurarte de que tus amigos "profesionales" no acceden a todo lo que publicas.

Ocupa un poco de tiempo en entender cómo funcionan los ajustes de privacidad.

Otra cosa que debes hacer es asegurarte que, por defecto, tus ajustes de privacidad sean "Solo amigos" o cualquier otro grupo que desees.

Asegúrate que tus fotos y aplicaciones son visibles para "Solo amigos".

Revisa las páginas y fotos a las que le has puesto me gusta. Por defecto, esto se ve públicamente.

4. Utiliza los grupos de Facebook

Facebook tiene millones de usuarios y tú puedes beneficiarte de ello.

Una forma de hacerlo es participar en los grupos, que te permiten conectarte con otras personas y absorber información sobre intereses o temas comunes.

Hay grupos en Facebook sobre cualquier tema que puedas imaginarte, así que lo único que debes hacer es teclear la palabra clave en el sitio de búsquedas y hacer click en "Grupos" a la izquierda de los resultados.

Puedes filtrar por otras categorías, como lugar geográfico.

Si tienes amigos que respetas profesionalmente, puedes ver en sus páginas qué grupos siguen y hacer lo mismo.

5. Busca conocidos y antiguos compañeros

Facebook es una herramienta excelente para mantenerse en contacto con gente con la que, si no, quizás te enviarías un par de correos pero luego no volver a estar en contacto más.

Si los añades, te sentirás más conectado con ellos y será más fácil escribirles si necesitas preguntarles algo o pedirles algún consejo.

6."Facebook at Work"

La red social permite también crear un perfil profesional distinto del personal, que te permite interactuar con tus compañeros de trabajo con un perfil que solo lo pueden ver personas de tu misma empresa.

Para empezar una cuenta de trabajo, tu empresa tiene que estar utilizando "Facebook at Work".

Desde tu cuenta de trabajo, puedes acceder a lo que otros cuelguen públicamente en Facebook.

También puedes conectar esa cuenta con tu cuenta personal y pasar de una a otra con el mismo nombre de usuario y contraseña.

Descubren una de las peores vulnerabilidades de Android que afecta a millones de teléfonos

Atacantes podrían aprovechar este error de código, que puede afectar a millones de terminales, enviando un mensaje con una foto o un video al teléfono inteligente de alguien, sin necesidad de que el que lo recibe lo abra para actuar.

Esta vulnerabilidad afecta a una parte de Android llamada Stagefright, que permite a los teléfonos y las tabletas mostrar contenido de internet.

Por ejemplo, un video malicioso puede ser utilizado para enviar un programa que se pondrá en marcha al ser procesado por el teléfono.

Una vez inflitrado en Stagefright, el código malicioso podría acceder a los datos y las aplicaciones guardados en el teléfono.

Google anunció que produjo un parche para el problema, pero millones de terminales tienen que actualizar su software para poder beneficiarse de ese arreglo.

A partir de la versión 2.2

Los investigadores de la empresa de seguridad en la información de Estados Unidos, Zimpherium, dijeron que el fallo es "extremadamente peligroso".

Los expertos creen que se trata de una de las peores vulnerabilidades de Android descubiertas hasta ahora y estimaron que afecta a 950 millones de terminales.

"Estas vulnerabilidades son muy peligrosas porque no requieren que la víctima haga nada para ser explotadas", escribieron.

El equipo revelará más detalles en una conferencia de seguridad que se celebrará en Las Vegas la próxima semana.

James Lyne, director global de investigación en seguridad en la compañía Sophos, dijo que el fallo afecta a un "enorme abanico" de teléfonos a partir de la versión 2.2 de Android en adelante.

Sin embargo, muchos dispositivos no incorporan el parche porque los fabricantes de hardware y las operadoras telefónicas tienen que distribuir estas actualizaciones a los clientes y estos pueden rechazar manualmente las actualizaciones.

Google declaró en un comunicado que "esta vulnerabilidad fue identificada en un contexto de laboratorio en antiguos dispositivos con Android y, por lo que sabemos, no ha afectado a nadie".

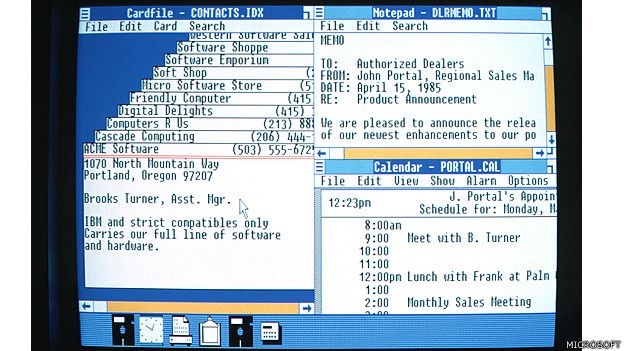

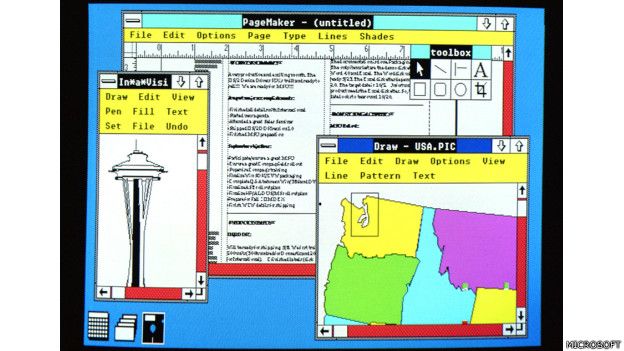

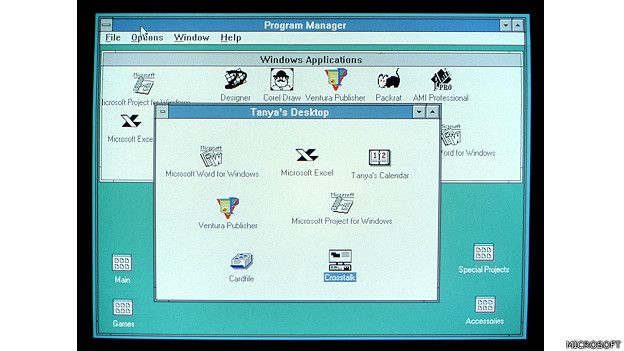

Windows 10: 12 fotos que muestran cómo Windows ha cambiado en 30 años

Hace ya 30 años que utilizamos el sistema operativo Windows o WS de Microsoft.

Su primera versión se lanzó en 1985 y se popularizó gracias a su interfaz gráfica basada en ventanas, que le da nombre.

Ahora, tres décadas después y en vísperas de la salida oficial al mercado de su nueva y esperada versión, el Windows 10, hacemos un repaso histórico por las distintas caras de este producto informático que marcó a varias generaciones de usuarios y que llegó a dominar el mercado mundial de las computadoras personales.

Windows 1, 1985

Windows 2, 1987

Windows 3, 1990

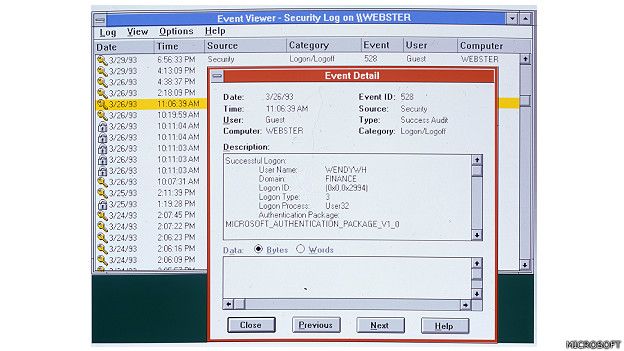

Windows NT, 1993

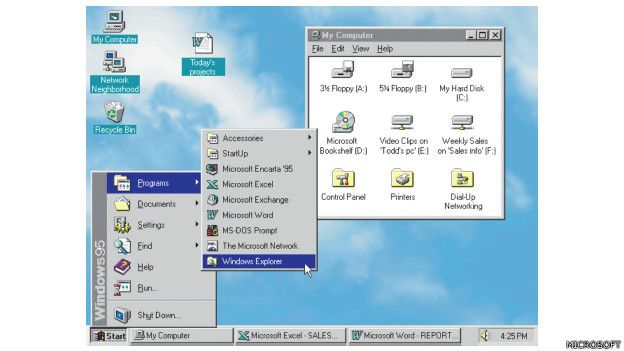

Windows 95, 1995

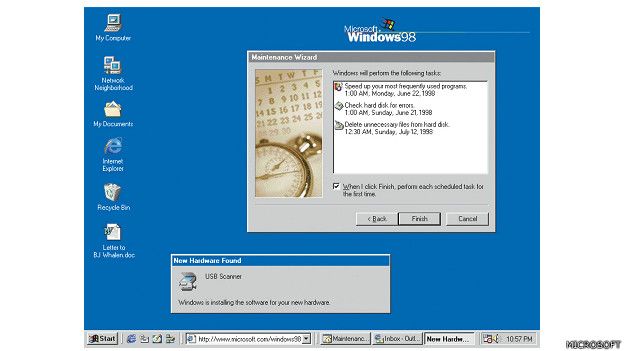

Windows 98, 1998

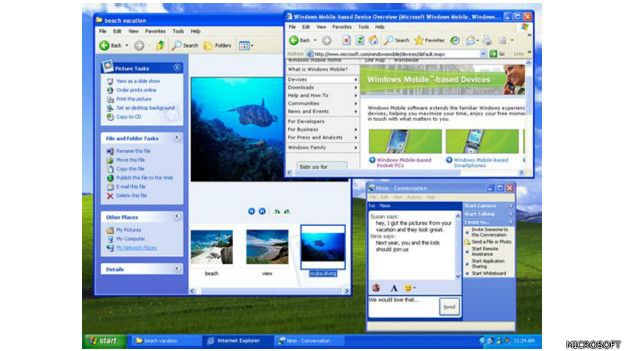

Windows XP, 2001

Windows Vista, 2006

Windows 7, 2009

Windows 8, 2012

Windows 10, 2015

Guía práctica para pasar de un celular Android a un iPhone (y al revés) sin perder tus datos

El proceso de mudarse de iOS a Android o viceversa y migrar todos los datos puede ser engorroso, pero no imposible.

Así que no hay por qué quedarse "atrapado" en la red de productos de Apple ni en la de Google: aquí te contamos cómo dar el salto sin desesperarse en el intento.

En esta entrega cubrimos los pasos para pasar del sistema Android al iOS.

Del sistema Android de Google al iOS de Apple

-

Utiliza una app de migración

Si no quieres hacer el proceso de ir transfiriendo tus datos paso a paso, puedes utilizar los servicios de una app de migración, como la gratuita Copy My Data o AT&T Mobile Transfer, aunque las aplicaciones disponibles varían de un país a otro.

Este tipo de aplicaciones transfieren tus contactos, calendarios, fotos y videos a través de una conexión Wi-Fi, así que no necesitas conectar tu teléfono a una computadora.

Sólo tienes que descargar la app en ambos teléfonos, Android y iPhone, y seguir las instrucciones.

-

Cómo transferir tus contactos y otros documentos

Durante el proceso de configuración, cuando añadas a tu nuevo iPhone o iPad las cuentas de correo electrónico que quieras, puedes elegir incluir también los datos asociados a cada cuenta de email, ya sea contactos, calendarios o notas.

Por otro lado, si almacenas tus contactos y calendarios en una cuenta de una red social como Facebook, Twitter o Weibo, puedes usar las apps de esas mismas redes para pasarlos a tu nuevo iPhone. Para ello debes iniciar sesión desde tu celular en la app particular que quieras y activar en los ajustes calendarios y contactos.

Además, si creas una cuenta en iCloud, utilizando tu ID de Apple, también puedes importar los contactos que tengas grabados en archivo vcard y mantenerlos almacenados en la nube.

Para ello desde tu computadora ve a www.icloud.com, ingresa con tu cuenta de Apple y haz clic en "Contactos". Haz clic en el ícono de abajo a la izquierda que parece una ruedita y marca "Import vCard" en el menú.

Cuando enciendas tu nuevo iPhone, el asistente de configuración te ayudará a activar iCloud en el celular. Si te saltaste ese paso en el proceso de configuración puedes activarlo manualmente yendo a Ajustes o Configuración > iCloud.

Con iCloud también podrás tener acceso desde tu iPhone a cualquier documento de Word, Excell o Powerpoint que hayas guardado en la nube.

-

Cómo transferir tus fotos

Para no perder las fotos y videos de tu celular Android tendrás que pasarlas a tu nuevo iPhone o iPad empleando una app o una computadora con iTunes.

Encontrarás diversas apps de transferencia de datos en el App Store de Apple y en la tienda Google Play dependiendo de tu país. Además de las aplicaciones de migración general de datos que mencionamos antes, también hay otras específicas para fotos, como PhotoSync.

Alternativamente puedes transferir tus imágenes a través de iTunes utilizando una computadora Mac o PC. Para ello tendrás que pasar primero tus imágenes desde tu celular Android hasta tu ordenador y después sincronizarlas con iTunes.

Estos son los pasos que debes seguir:

Conecta el teléfono Android al ordenador y localiza tus fotos y vídeos, que normalmente están en DCIM > Cámara.

Si utilizas un Mac, primero tendrás que instalar Android File Transfer, que te permite ver y transferir archivos entre tu computadora de Apple y un dispositivo Android. Una vez instalado, podrás acceder desde Android File Transfer a DCIM > Camera.

Ahí selecciona las fotos y vídeos que quieres mover y guárdalos en una carpeta en tu computadora.

Después desconecta el celular Android del ordenador y conecta el iPhone.

Desde iTunes, haz clic en tu iPhone > Fotos > "Sincronizar fotos de". A continuación selecciona la carpeta donde guardaste las fotos. Si también estás transfiriendo videos, selecciona "Incluir videos". Y finalmente haz clic en Aplicar.

-

Cómo transferir tu música

Igual que en el caso de las fotos, puedes mover la música que hayas guardado en tu teléfono Android a través de iTunes utilizando una computadora Mac o PC. Los pasos son muy parecidos a los anteriores:

Tendrás que pasar primero tus canciones desde el celular Android al ordenador y después sincronizarlas con iTunes y con tu nuevo iPhone.

Conecta el teléfono Android al ordenador y localiza tu música, que normalmente están en Music.

Si utilizas un Mac, tendrás que tener instalado Android File Transfer para poder ver y transferir los archivos desde tu dispositivo Android.

En Music, selecciona las canciones que quieras trasladar y guárdalas en una nueva carpeta en tu computadora.

Después abre iTunes, ve a la biblioteca y haz clic en Música. Abre la carpeta donde colocaste tus archivos de música y arrástralos hasta Música en iTunes.

Entonces haz clic en iPhone > Música > Sincronizar. Puedes elegir entre sincronizar toda tu biblioteca o seleccionar solo las canciones que acabas de añadir.

-

Qué hacer con las aplicaciones

Con tu nuevo dispositivo iPhone tendrás que buscar y volver a descargarte tus aplicaciones favoritas desde el AppStore.

Pero, ¿qué hay de tu "historial" almacenado en algunas aplicaciones, como las que monitorean tu salud o ejercicio, como Fitbit o Runtastic?

Este tipo de aplicaciones están normalmente vinculadas a una dirección de correo electrónico o a un nombre de usuario y contraseña específicos.

De manera que si sales de tu cuenta en tu celular viejo y te conectas desde el nuevo a la misma aplicación deberías poder acceder a todos tus datos archivados.

El caso de Whatsapp es particular porque la aplicación no te permite oficialmente "salir" de tu cuenta.

Si cambias de número la aplicación te permite "migrar" tu cuenta al número nuevo.

Pero si cambias de sistema operativo manteniendo el mismo número, por ejemplo de Android a iOS, es posible que puedas conservar tu información de perfil y participación en grupos pero pierdas tu historial de mensajes.

Puedes encontrar información oficial y en español sobre sobre todos estos procesos de migración en la página de Apple " Cámbiate al iPhone".

e-SIM, la tarjeta universal que podría revolucionar nuestra relación con las telefónicas

Según publicó la semana pasada el diario británico Financial Times, Apple y Samsung están en "conversaciones avanzadas" para unirse al resto de la industria de las comunicaciones para tratar de lanzar las llamadas e-SIM.

Al contrario que las tradicionales tarjetas SIM, que obligan al usuario a permanecer con una compañía telefónica particular, las e-SIM serían universales y estarían incrustadas en los distintos dispositivos móviles, ya sea un celular, una tableta o una tecnología wearable (para vestir).

La gran ventaja de esta tarjeta electrónica es que evitaría que los usuarios queden atados a una teleoperadora y permitiría agilizar el cambio de compañías.

¿Para 2016?

Según publicó el diario británico, la asociación de la industria de las telecomunicaciones que representa a teleoperadoras de todo el mundo, GSMA, está cerca de anunciar un acuerdo que daría paso a la producción de estas tarjetas universales.

Pero en las negociaciones todavía no se han acordado las especificaciones técnicas que las llevarían al mercado.

"Con la mayoría de las teleoperadores de acuerdo, el plan es finalizar la arquitectura técnica que se utilizará en el desarrollo de una solución remota SIM para los dispositivos de los consumidores, con una entrega anticipada para 2016", dijo GSMA, según el Financial Times.

Esas especificaciones técnicas deberán ser aceptadas por las operadoras y los fabricantes de celulares.

Entre las teleoperadoras que apoyan la e-SIM se incluye AT&T, Deutsche Telekom, Etisalat, Hutchison Whampoa, Orange, Telefónica y Vodafone, dice el diario.

Además, Samsung y Apple son dos gigantes entre los fabricantes que participan en las conversaciones.

Llegar a un acuerdo será clave para poder garantizar la interoperabilidad de las compañías telefónicas con todos los modelos de fabricantes.

Pero la llegada de este nuevo producto al mercado, que para muchos analistas es solo una cuestión de tiempo, probablemente no sucederá de manera homogénea.

Facegloria, la red de los evangélicos en que está prohibido maldecir

Se trata de Facegloria.com (o Faceglória en portugués), una red social creada en Brasil por un grupo evangélico y en la que no está permitido maldecir.

En la actualidad solo está disponible en portugués, pero los creadores han comentado que la página estará en otros idiomas, e incluso habrá una aplicación para su acceso vía teléfonos inteligentes.

Los creadores de esta red social anuncian que ya cuentan con 100.000 miembros desde que fue puesto en Internet en junio pasado.

Libre de pecados

A pesar de que la comunidad católica de Brasil es la más grande del mundo, y en ese país representa 63% de la población, esta es una iniciativa de los cristianos evangélicos, que suman 22%.

"El movimiento evangélico se ha difundido intensamente debido a la urbanización de los últimos 50 años", comenta Edin Abumassur, experto en religión en la Universidad Católica de Sao Paulo.

En entrevista al diario británico The Telegraph, Abumanssur expresó que "el mensaje evangélico pentecostal se predica en los barrios y las afueras de la ciudad, poniendo especial énfasis en ser responsable de tus acciones si quieres la ayuda de Dios. Ese mensaje funciona bien en esas áreas".

Barros, y sus tres compañeros cofundadores, todos evangélicos, trabajaban en la oficina de Acir dos Santos, alcalde del municipio de Ferraz de Vasconcelos, en Sao Paulo, cuando se les ocurrió la idea de Facegloria.

"En Facebook ves mucha violencia y pornografía. Es por ello que pensamos en crear una red donde pudiéramos hablar de Dios, amor y difundir su palabra", cuenta el diseñador de la página Atilla Barros.

Todos son bienvenidos a registrarse en la página que tiene una apariencia similar a la de Facebook, pero quien lo haga debe tener en cuenta que hay códigos estrictos de comportamiento.

En Facegloria hay 600 palabras prohibidas por ser consideradas inapropiadas para los miembros de la comunidad.

Adicionalmente, todo contenido escrito, en video o fotográfico relacionado con homosexualidad está descartado. Incluso material vinculado al tabaco o consumo de cigarrillos y alcohol es factible de ser removido de la página.

Proyecto global

Para darle vida al proyecto dos Santos, uno de los promotores de la idea, entregó al equipo creador una inversión inicial de US$16.000.

"Nuestra red es global. Compramos el dominio de Facegloria en inglés y en todos los lenguajes posibles. Queremos competir con Facebook y Twitter en Brasil y en todas partes del mundo", anunció Barros.

"Queremos ser moral y técnicamente mejores que Facebook. Queremos que todos los evangélicos de Brasil se muden a Facegloria", resalta el cofundador del sitio.

La página cuenta con un equipo de unas 20 personas que patrullan diariamente la red para evitar que contenidos inapropiados circulen dentro de ella, teniendo en cuenta la abundancia de selfies o fotos en bikinis a los que los usuarios se han acostumbrado a ver y compartir en otras redes sociales.

"A nuestro público no le gusta este tipo de imágenes", advierte Daiane Santos, una de las voluntarias que trabaja en Facegloria.

Para Barros, Facegloria aspira a números grandes. "En dos años esperamos contar con 10 millones de usuarios en Brasil. En un mes registramos 100.000 y en dos meses esperamos un gran crecimiento gracias a una aplicación para teléfonos celulares", comento.

Redes sociales y religión

Sin embargo, este no es la única iniciativa religiosa que está generando impacto en las redes sociales del mundo. Ummaland, una red social para musulmanes, acumula desde su inicio en el 2013 unos 329.00 miembros.

"Creamos Ummaland basándonos en valores del islamismo, restringiendo de la red conversaciones ligeras, comentarios jactanciosos, chismes o intrigas. Nos enfocamos en temas que realmente importan a nuestra comunidad", explicaron Maruf Yusupov y Jamoliddin Daliyev en el momento de inaugurar la red.

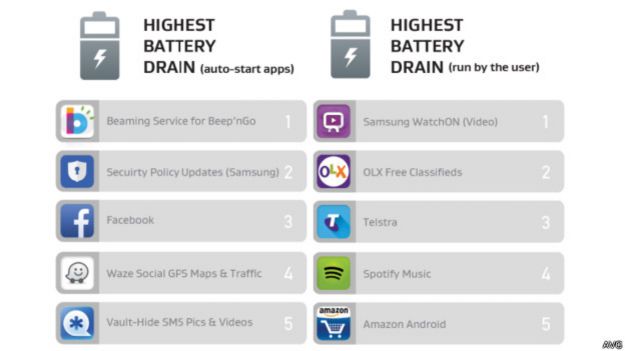

9 trucos para que la batería de tu celular dure más

Aquí te proponemos una serie de cambios que puedes hacer en los ajustes de tu teléfono para ahorrar energía y conseguir que tu dispositivo no se muera tan rápido.

La escasa vida de las baterías sigue siendo un asunto sin resolver en la industria de la telefonía, que sigue buscando la fórmula mágica para que no tengamos que cargar nuestros aparatos inteligentes todos los días.

Mientras buscan soluciones, aquí te dejamos 9 trucos para sacarle el máximo rendimiento a la pila de tu celular.

1. Ajusta el brillo de pantalla

El brillo de pantalla tiene un gran impacto sobre el consumo de batería de tu celular. Redúcelo manualmente y mantenlo tan bajo como te sea cómodo.

Ve a Configuracion o Ajustes > Pantalla y brillo.

También puedes apagar la opción de "brillo automático", ya que suele estar optimizada a un nivel bastante alto.

2. Apaga la vibración

Esta es otra función que consume mucha batería. Si no la necesitas, apaga la vibración con las llamadas, las notificiaciones de mensajes o cada vez que presionas la pantalla.

3. Reduce el tiempo hasta el bloqueo de pantalla

Gran parte de la vida de la batería se consume en el uso de la pantalla de inicio.

Cuanto antes vuelva a oscurecerse la pantalla después del uso más energía ahorrarás. Por eso es buena idea reducir el tiempo que pasa hasta el bloqueo automático de pantalla.

Para eso ve a Configuracion > bloqueo automático > selecciona cuánto tiempo o Ajustes > Pantalla >Apagar > selecciona cuánto tiempo.

También te ahorrará energía prescindir de fondos de pantalla animados.

4. Apaga las conexiones de Wifi y Bluetooth

Tanto las conexiones Bluettoth como Wifi consumen mucha batería. Si no las estás utilizando activamente asegúrate de que las apagas. No hay motivo para ir por ahí con la conexión Wifi activada.

Tanto los nuevos modelos de Android como de iPhone tienen opciones para encender y apagar ambas conexiones desde la pantalla de inicio, sin necesidad de meterse en el menú de ajustes.

5. Desactiva la localización permanente por GPS

Esta es otra de las funciones que más batería consumen. Puedes controlarla y predeterminar cuándo quieres activarla en los ajustes de las distintas aplicaciones.

Para ello ve a Configuracion > Privacidad > Localización. Encontrarás una lista de todas tus aplicaciones y la opción de cambiar tus preferencias de uso de "nunca" a "siempre" o "al usar".

6.Minimiza las notificaciones

¿De verdad tienes que saber cada vez que alguien te hace un Me gusta o comenta algo que te involucra en Facebook? Si no consideras urgente recibir ciertos avisos de aplicaciones puedes apagar las notificaciones.

Piensa que las notificaciones pueden iluminar la pantalla cuando está bloqueada. Y si tienes las notificaciones con sonido ahorrarás aún más batería si las desactivas.

Para ello ve a Ajustes o Configuracion > Notificaciones > y después ajusta tus preferencias para cada aplicación.

7. No dejes funcionar "en segundo plano" aplicaciones que no necesitas

Si está activada, la función "activación en segundo plano" permite que las aplicaciones actualicen sus contenidos en segundo plano cuando el celular está conectado a una red Wifi o a datos de celulares.

Para ahorrar energía puedes desactivarla por completo o sólo para aquellas aplicaciones que no necesites. Facebook es una de las apps clásicas que usan esta función.

Para hacer cambios ve a Configuración > General > Actualización en segundo plano.

En los ajustes de cada aplicación también puedes determinar, por ejemplo, que sólo se actualice la app cuando la abres por primera vez.

Además para ahorrar batería también puedes cerrar las aplicaciones cuando dejas de usarlas.

8. Supervisa en qué gastas la batería

Tanto con dispositivos Android como iPhone puedes supervisar qué porcentaje de la batería consumen las aplicaciones que utilizas, como Whatsapp, Facebook o Skype.

Así sabrás cuáles gastan más energía y te compensa tener abiertas o cerradas.

En iPhone sigue este menú: Configuracion > General > Uso > Uso de la batería.

Puedes consultarlo para las últimas 24 horas y últimos 7 días.

En Android ve a Ajustes > Administración de la batería > Uso de batería.

9. Si tienes un Android, activa el modo de ahorro de energía

Los modelos de Android vienen equipados con distintas preconfiguraciones para ahorrar energía.

Puedes activarlos para extender la vida de tu dispositivo cuando te convenga.

Para ello ve a Ajustes > Administración de la batería. En algunos modelos de celular puedes escoger hasta 3 modos distintos de ahorro, que combinan de manera predeterminada varios de los trucos anteriores de este artículo.

Gmail abre la posibilidad de salvarnos de nuestros propios errores

Por no hablar de enlaces que olvidamos adjuntar, o correos con faltas de ortografía, erratas o, simplemente, inacabados.

Ese sudor frío que nos recorre el cuello al milisegundo de darnos cuenta del error puede estar en vías de extinción, por lo menos para los usuarios de Gmail.

Y es que Google confirmó este martes que ya se puede utilizar la opción de deshacer el envío de un mensaje desde la página de Gmail en la web.

Hasta 30 segundos de margen

Google llevaba seis años probando la opción de deshacer el envío de un mensaje en su laboratorio, Google Labs.

Ahora la herramienta ya es oficialmente una opción estándar de Gmail.

Se activa en la sección de Configuración que aparece en la parte superior derecha de la pantalla.

Siguiendo la lista de opciones se encontrará la de deshacer envío, en la que además se puede elegir un margen de tiempo de 5, 10, 20 ó 30 segundos para deshacerlo.

No hay que olvidar seleccionar "Guardar cambios" al final.

A partir de ahí, la siguiente vez que envíes un correo que probablemente no deberías haber mandado tienes exactamente los segundos que hayas designado para cambiar de idea y seleccionar la opción de deshacer en lo alto de la página.

"No es deshacer sino retrasar"

Sin embargo, junto con la alegría de quienes anticipan un nuevo mundo sin la pena de mandar mensajes desafortunados, llegaron también los peros y las aclaraciones.

En los foros de internet, muchos usuarios coinciden en subrayar que en realidad no se trata de deshacer el envío de un mensaje, sino que es un sistema de retraso de unos segundos, tiempo en el que ese mensaje no ha sido enviado por Google.

Además, añaden otros críticos, si haces click en cualquier otro lugar de la página de Gmail, por ejemplo para crear otro correo, ya no puedes dar marcha atrás y deshacer el envío del mensaje del que te arrepentiste.

Por ejemplo, tienes la opción de deshacer tu mensaje en un margen de 30 segundos. Envías un correo. Entonces abres otro correo que te llegó a la bandeja de entrada cinco segundos más tarde. En ese momento te das cuenta de que el correo que mandaste hace 10 segundos contiene información incorrecta o se lo mandaste a la persona equivocada.

Por más que lo intentes, no puedes abrir el mensaje enviado y deshacerlo.

¿Dónde es más barato almacenar archivos en la nube?

Hace una década almacenar datos habría costado unos US$45 por gigabyte. Mientras que ahora vale apenas unos céntimos.

Desde que se popularizaron los servicios de almacenamiento en la nube, a partir de 2011, los costes se han abaratado enormemente.

Y muchos en la industria auguran que seguirán cayendo para alimentar la demanda de las nuevas generaciones que querrán tener un acceso inmediato desde cualquier lugar a todos sus datos.

Mientras, aquí te presentamos las tarifas comparadas de cinco grandes compañías, para que juzques cual te conviene más a día de hoy.

Alojamiento gratuito

OneDrive, de Microsoft, y Google Drive son los que más espacio gratuito te ofrecen, con 15GB.

Dropbox viene con apenas 2GB gratis de capacidad, pero los usuarios pueden optar a más espacio invitando a amigos a unirse al servicio. Según la compañía, refiriendo a amigos puedes ganar hasta 16GB de espacio adicional.

El servicio de almacenamiento en iCloud Drive es gratuito sólo hasta los 5GB. Es óptimo para usuarios de Apple pero también es accesible desde Windows 7 o posterior.

Planes mensuales de alojamiento

Los archivos personales en formatos tipo Word, Excel, PDF, etc. pesan mucho menos que las fotos y es posible que los gygas gratuitos que te ofrecen las distintas compañías sean suficientes para almacenarlos en la nube.

Ahora, si lo que quieres es almacenar todas tus fotos lo más seguro es que necesites más gygas que los que las compañías te ofrecen gratuitamente.

En ese caso puedes encontrar un plan ajustado al espacio que necesites, pagando mensual o anualmente.

En los siguientes gráficos comparamos los precios para 200GB y para 1TB (1.000GB).

¿Cuánto cuesta almacenar 100GB?

OneDrive de Microsoft Google Drive iCloud Drive Amazon Cloud Drive Dropbox

Precios mensuales en junio 2015 US$1,99 US$1,99 ----- ----- -----

El servicio iCloud de Apple no ofrece un plan mensual de 100GB sino de 200GB por US$3,99.

OneDrive de Microsoft ofrece también 200GB por US$3,99.

Tanto Dropbox como Amazon, además de su cuenta básica gratuita sólo ofrecen una opción más de 1TB o de almacenamiento ilimitado respectivamente.

El servicio iCloud de Apple no ofrece un plan mensual de 100GB sino de 200GB por US$3,99.

OneDrive de Microsoft ofrece también 200GB por US$3,99.

Tanto Dropbox como Amazon, además de su cuenta básica gratuita sólo ofrecen una opción más de 1TB o de almacenamiento ilimitado respectivamente.

Amazon ofrece almacenamiento ilimitado en la nube por US$59,99 al año, es decir, el equivalente a unos US$4,99 el mes.

¿Y cuánto espacio necesito?

Es difícil dar una referencia de cuántas fotos puedes almacenar en 200GB porque esencialmente depende del tamaño y la calidad con que las imágenes fueron tomadas y archivadas.

Así que los números pueden variar enormemente dependiendo de la cámara que usas y de la resolución a la que las guardas.

Pero como referencia, te proponemos este cálculo básico asumiendo que son fotos no profesionales y que cada foto pesa una media de 2,5MB:

En 1GB cabrían 400 fotos.

En 100GB cabrían 40.000 fotos.

Y en 1TB cabrían 400.000 fotos.

Recuerda que estos números son sólo un cálculo orientativo y en la realidad varían mucho de un usuario a otro.

El peligro de usar una aplicación para encontrar tu celular robado

Eso fue lo que le pasó el fin de semana a un joven canadiense, que logró ubicar su celular gracias a la app "Encuentra mi teléfono" pero murió a balazos en su intento por recuperarlo.

Jeremy Cook, de 18 años, lo había dejado accidentalmente en un taxi en Londres, Ontario.

Después, utilizando una app para ubicar celulares perdidos o robados, se dirigió acompañado de un familiar al lugar señalado por la aplicación.

Pero al confrontar a los presuntos ladrones fue abaleado y murió.

La policía recomienda valorar los riesgos

El policía de la fuerza local Ken Steeves urgió a cualquiera que busque un celular desaparecido a valorar cuidadosamente una potencial situación de peligro.

""No es la aplicación la que hace la situación peligrosa, sino los seres humanos, la gente con la que interactúas", le dijo al canal local de noticias CTV.

"Así que nuestro consejo es que ante cualquier indicativo de violencia, o de potencial violencia, nos llames y nosotros acudiremos", recomendó.

Por otro lado, algunas voces en Canadá dijeron que algunos jóvenes tienden a sobrevalorar sus celulares.

"Desafortunadamente los jóvenes parecen creer que sus teléfonos son increíblemente valiosos. No lo son. Reemplazarlos cuesta unos cientos de dólares, ciertamente no valen una vida", le comentó al canal de televisión el analista de tecnología Carmi Levy.

¿Celulares sobrevalorados?

El incidente en Canadá no es el primero ni será el último.

El robo de celulares es un crimen en auge en muchas ciudades y la industria ha luchado contra esta tendencia desarrollando una serie de aplicaciones para paliar el problema.

Entre las medidas está la posibilidad de borrado remoto y la opción de "matar" el celular, usando el conocido en inglés como "kill switch", que hace que el celular no le sirva de nada al criminal que lo robó.

Pero si bien estas opciones evitan que los criminales puedan acceder a tu información privada, no te permiten recuperar el dispositivo.

En mayo del año pasado la estadounidense Sarah Maguire, una profesora de yoga de 26 años, sí logró recuperar el suyo rastreándolo, como el joven canadiense, a través de la aplicación "Encuentra mi teléfono".

Pero Maguire tuvo más suerte: confrontó a la persona en la dirección señalada y recuperó no sólo su dispositivo sino también el de su compañera de piso, que también había sido sustraído a la vez.

"Cuando le conté a mi madre lo que había hecho pensó que me había vuelto loca", le dijo Maguire al diario The New York Times.

Ella fue afortunada pero la proliferación de apps que hacen rastreo por GPS está exponiendo a un peligro desproporcionado a muchos usuarios desesperados por recuperar sus celulares.

En otros casos en Estados Unidos un hombre atacó a la persona equivocada pensando que era quien le había robado el teléfono. Otro se enzarzó en una pelea en la que tuvo que intervenir la policía.

"Esto es un nuevo fenómeno. Va más allá de simplemente correr detrás de la persona que te robó el celular", le dijo al diario George Gascon, expolicía y procurador de San Francisco.

"Abre la posibilidad de que la gente se tome la justicia por su mano y pueden meterse en aguas muy profundas si van a un lugar al que no deberían", advirtió.

Cómo evitar que los videos se activen solos en tu muro de Facebook y Twitter

Facebook ya hace tiempo que lo hace.

De hecho, en octubre de 2014 Facebook sobrepasó a YouTube en número de reproducciones al mes gracias al "autoplay".

Ahora, el fenómeno de la autorreproducción de videos está inundando nuestra experiencia de las redes sociales, incluída también Instagram.

Para las compañías tecnológicas, imponer esa funcionalidad tiene todo el sentido: más visualizaciones atraen más publicidad.

Consume datos y batería

Pero no todos los usuarios están contentos con esta nueva "prestación".

Por el momento los videos se reproducen automáticamente sin audio, así que no hay que pasar por el inconveniente de escuchar varios a la vez. Pero ¿quién dice que las redes sociales no quieran cambiar ese ajuste en el futuro?

Entre las desventajas de la reproducción automática, los analistas citan dos factores:

Por un lado, tu celular consume más datos. Si tienes un plan con un límite mensual esto puede suponer un problema si no utilizas una conexión Wifi.

Por otro, la autorreproducción de video consume más batería.

Y si tu celular no es del último modelo, tener varios videos reproduciéndose a la vez en tu timeline podría ralentizar tu navegación.

Claro que algunos usuarios pueden agradecer la nueva funcionalidad: las páginas son visualmente más entretenidas, con todos esos videos y gifs exhibiendo sus mejores galas ante tus ojos.

Pero las críticas giran en torno a la imposición de ese ajuste, que por defecto viene activado.

Por suerte no es algo definitivo y aquí te contamos cómo desactivarlo, si eres de los que lo encuentra más irritante que atractivo.

Cómo desactivarlo en Facebook

La función del autoplay o autorreproducción funciona tanto en las aplicaciones para dispositivos móviles como a través de la web.

Los menús pueden variar un poco de unos dispositivos e idiomas a otros, pero en general debes seguir estos mismos pasos especificados para iPhone o iOS:

Ve a Configuración de la cuenta (haciendo clic en la pequeña flecha en la esquina superior derecha).

Selecciona Videos y después "Reproducción automática".

Selecciona la opción que prefieres: escoge "Usar solo Wifi" si deseas mantener las autorreproducciones pero no quieres que consuman datos del celular.

Si quieres desactivarlas siempre selecciona "Nunca reproducir videos automáticamente" o "desactivar" en el caso de Android.

Tendrás que repetir este proceso en todos los dispositivos desde los que accedas a Facebook. Que lo desactives en Web no implica que se desactive en el celular.

Cómo desactivarlo en Twitter

La función de autoplay todavía no está actualizada en la web ni en los dispositivos Android.

Los menús pueden variar un poco de unos modelos e idiomas a otros, pero en general debes seguir estos mismos pasos especificados para iPhone o iOS:

Desde tu cuenta en Twitter haz clic en el ícono de ajustes, que parece una tuerca.

En el menú haz clic en "Configuración" y después en "Reproducción automática... (de videos)".

Selecciona la opción que prefieres: si quieres que los videos se reproduzcan automáticamente pero sólo cuando tengas una conexión inalámbrica para ahorrar en el consumo de datos, selecciona "Usar solo Wifi".

Si quieres desactivarla siempre selecciona "No reproducir videos automáticamente".

6 mitos sobre las mejores maneras de cargar tu celular

Pero las baterías de los celulares han evolucionado mucho durante los últimos años y algunos trucos se han quedado obsoletos.

La mayoría de las baterías de los celulares modernos, como los de Samsung o Apple, son de ion de litio. Se cargan más rápido, pesan menos y tienen una vida más larga.

Entonces, ¿cuántos de los consejos populares son mitos y cuántos realidad?

En BBC Mundo nos propusimos desenmascarar algunos de esos rumores. Aquí están los resultados.

1. Es mejor esperar a agotar toda la batería antes de recargarlo

Falso. Cargar el celular con frecuencia no daña las baterías. No hay ningún problema por recargar el celular cuando aún tiene el 60% de vida.

Según Apple "carga tu batería de ion de litio cuando quieras. No hay necesidad de usarla al 100% antes de recargarla".

Varios analistas de temas de tecnología coinciden al destacar que la carga ideal para una batería de ion de litio está entre el 20 y el 80% de su capacidad. Dicen que mantenerla dentro de esos parámetros en general es óptimo para la vida de la batería.

Es decir, ni siempre cargada al 100% ni mantenerala a niveles mínimos.